“Hacker könnten mit einem CubeSat die ISS zerstören”

Published on Sa, 29.04.2023 – 12:57 CEST in Politics, covering DLRSatelliten im All scheinen unerreichbar weit weg und damit vor Sabotage geschützt zu sein. Doch genau diese Distanz stellt ein nicht zu unterschätzendes Sicherheitsrisiko dar. Sinkende Kosten für die Entwicklung und den Start von Kleinsatelliten könnten das Problem sogar verschärfen. Denn das sich Hacker Zugriff auf Satelliten verschaffen können, wurde im Rahmen der CYSAT in Paris eindrucksvoll bewiesen.

Die CYSAT in Paris stand ganz unter dem Zeichen der Cyber-Sicherheit im All. Insgesamt drei Tage lang tauschten sich Expert:innen aus aller Welt über den Status Quo sowie zukünftige Szenarien aus. Und das aus gutem Grund. Denn angesichts der derzeitigen geopolitischen Lage rückt das Thema Datensicherheit wieder stärker in den Fokus. Viele der auf Satellitentechnologie basierenden Anwendungen sind in unserem Alltag unverzichtbar geworden. Wie stark wir als Gesellschaft darauf angewiesen sind zeigt sich nicht zuletzt daran, dass Satelliten zur kritischen Infrastruktur gehören und damit besonders schützenswert sind.

Satelliten-Hack mit Hardware im Wert von 1.000 Euro möglich

In der heutigen Zeit wird viel in den Schutz der Informationstechnologie (IT) auf der Erde investiert. Schließlich legen Cyber-Angriffe mit beispielsweise Ransomware, Brute Force oder DDoS regelmäßig ganze Unternehmen und Institutionen lahm und verursachen immense Schäden. Doch während Firewalls oder Anti-Viren-Programme hier auf der Erde mehr oder minder selbstverständlich sind, kommen sie im All nicht flächendeckend zum Einsatz. Zudem sind vor allem die vor langer Zeit gestarteten Satelliten mit mittlerweile veralteter Hard- und Software ausgestattet. Für Hacker stellen sie damit ein lohnenswertes und leicht erreichbares Ziel dar. Darauf wies im Rahmen der CYSAT Dr. Sabine Phillip-May von der Deutschen Raumfahrtagentur im DLR hin. In ihrer Session erläuterte sie, dass schon Hardware im Wert von 1.000 Euro ausreichen würde, um einen Satelliten hacken zu können.

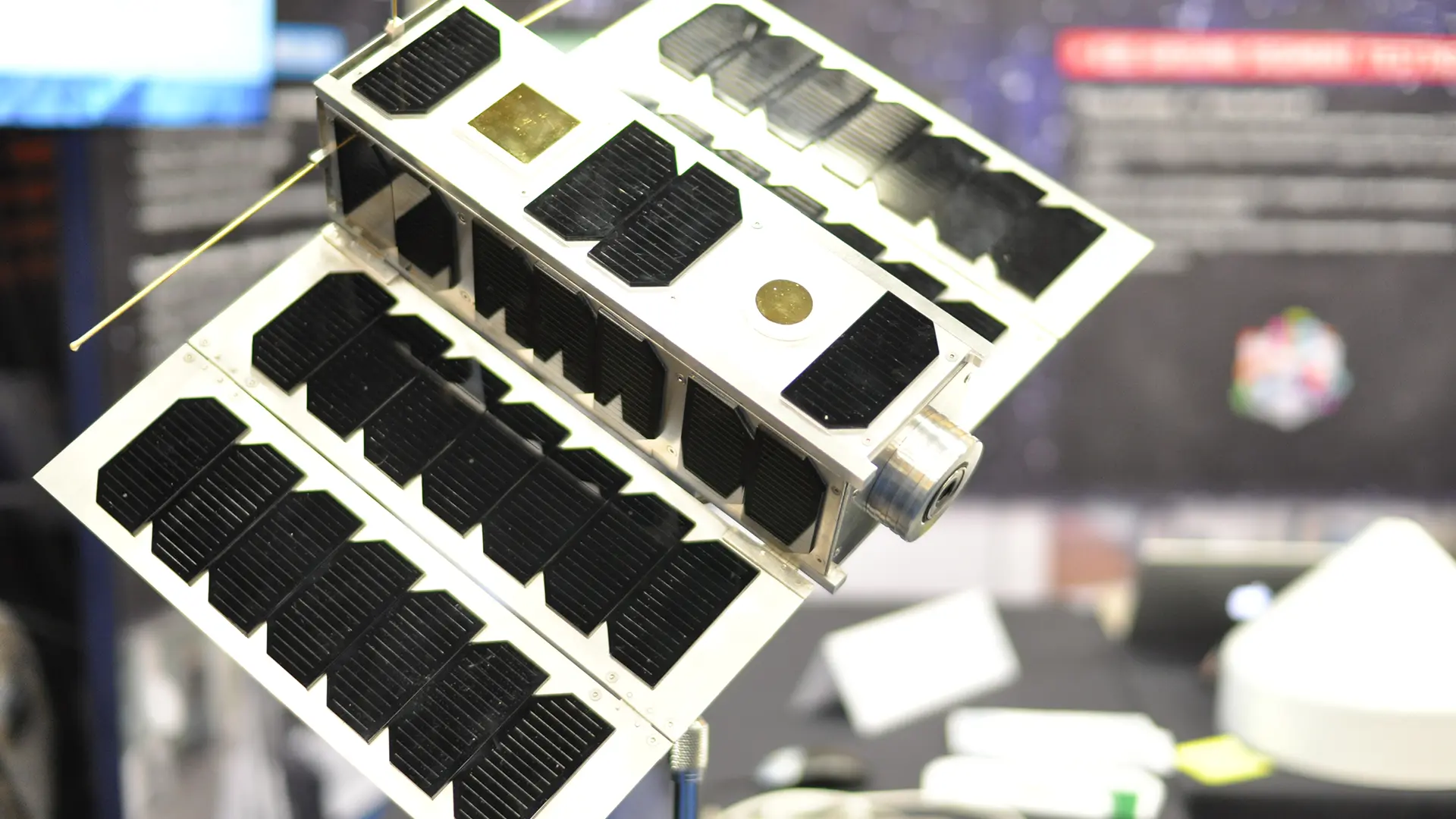

© ESA

Thales hackt OPS-SAT der ESA

Dass dies prinzipiell möglich ist, bewiesen unlängst Sicherheitsexperten des Technologieunternehmens Thales. Ziel des “Hacker-Angriffs” war der 3U-CubeSat OPS-SAT der Europäischen Raumfahrtagentur ESA. Dieser wurde bereits im Dezember 2019 ins All gebracht und gilt als fliegendes Labor. Trotz seiner geringen Größe (10 x 10 x 30 cm) ist er unter anderem mit einer Kamera zur Erdbeobachtung, einem GPS-Sensor und einem Startracker zur Navigation ausgestattet. Zudem ist neben dem Hauptrechner auch ein Linux-basierter Rechner mit 8 GB RAM verbaut, der Expert:innen für Experimente zur Verfügung steht. Mehr als 130 Experimente wurden bisher auf dem “Sandbox-Satelliten” angemeldet, mit denen neue Software direkt im All getestet werden soll. Möglich ist dies zum Beispiel im Bereich der (optischen) Kommunikation oder der Flugdynamik, beeinflusst werden kann aber auch die Lageregelung.

OPS-SAT verfügt über mehr Rechenleistung im Flug als jedes andere ESA-Raumfahrzeug vor ihm und wird ein Testfeld für alle Arten vielversprechender neuer Betriebssoftware, Werkzeuge und Techniken sein.

David Evans, OPS-SAT-Missionsleiter

Experimente mit der Kamera und der automatischen Bilderkennung sind ebenso möglich. Hier setzten die Expert:innen von Thales im Rahmen der Challenge “Hack CYSAT” an, die in erster Linie Schulungszwecken dient. So soll Raumfahrtingenieur:innen konkret gezeigt werden, wie Hacker arbeiten und welche Schäden sie an einem Satelliten anrichten können. Das so genannte Red Team von Thales wurde gebeten, Angriffsszenarien vorzuschlagen, die den tatsächlichen Betrieb des Satelliten stören können. Beispielsweise durch einen Angriff auf den Bordcomputer, das Betriebssystem oder die verschiedenen an Bord verfügbaren Systeme wie Kameras oder GPS-Systeme.

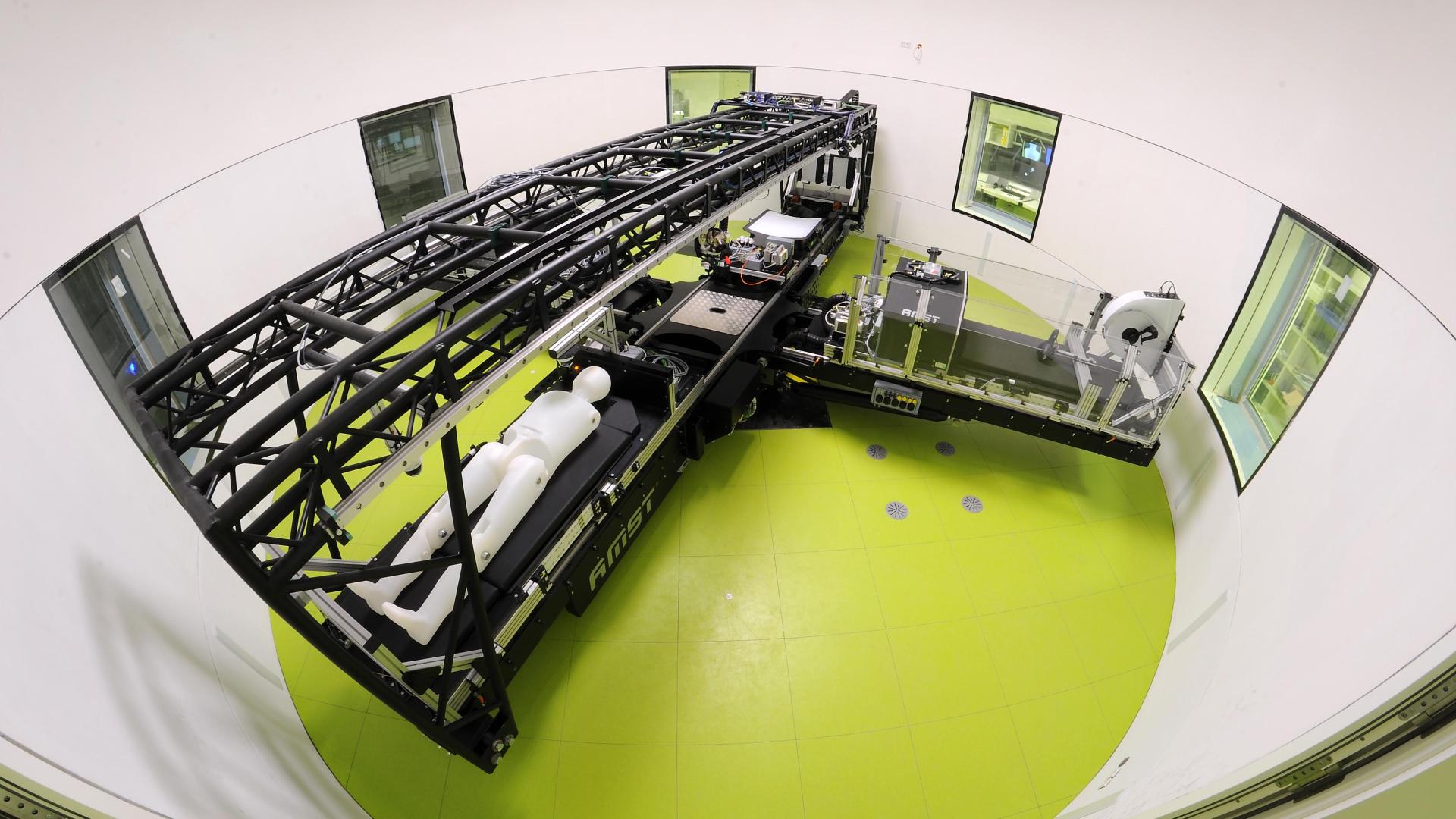

© ESA–Stijn Laagland

Auf der CYSAT in Paris erläuterten vier Cybersecurity-Experten des Thales-Teams dann, wie es ihnen gelang, Zugriff auf das Kontrollsystem des Satelliten zu erhalten. Mit Standardrechten erlangten sie die Kontrolle über die Applikations-Ebene und schleusten dann unter Ausnutzung mehrerer Schwachstellen Schadcode ein. So konnten sie die zur Erde gesendeten Daten manipulieren. Im speziellen wurden die von der Kamera aufgenommenen Bilder verändert, bestimmte Erdregionen auf den Bildern verborgen und außerdem Veränderungen vorgenommen, um ein Erkennen des Hacks durch die ESA zu verhindern.

Erster ethischer Hack eines Satelliten

Laut Thales war dies der erste Ethical Hack eines Satelliten. Ethical Hacker sind Expert:innen für Computersicherheit und brechen nur nach ausdrücklicher Beauftragung in IT-Systeme ein. Ihre Aufgabe ist es, Schwachstellen aufzudecken, Sicherheitsrisiken einzuschätzen und konstruktiv an der Behebung aufgedeckter Sicherheitsmängel mitzuwirken. Dem folgend wurden die Schwachstellen nach der Hacking-Demo gepatcht, wodurch OPS-SAT nun resilienter gegen Cyberangriffe ist. Eine ernsthafte Bedrohung ging durch die Hacker also nicht aus.

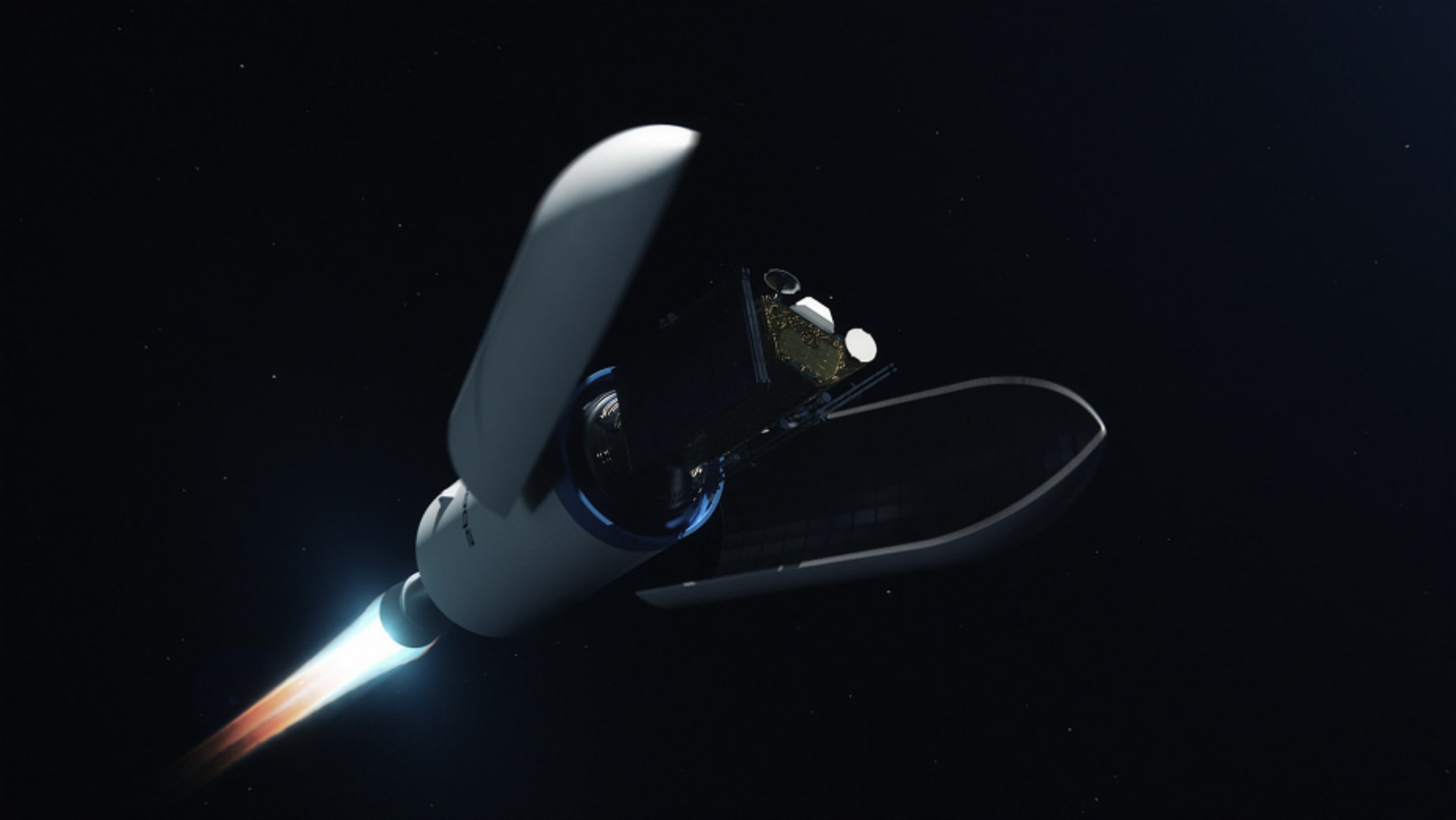

© NASA

Wie Dr. Sabine Phillip-May auf der CYSAT betonte, ist dies jedoch keinesfalls selbstverständlich. Problematisch sind vor allem Satelliten, die im Gegensatz zu OPS-SAT über einen eigenen Antrieb verfügen. Gelänge es Hackern, die Kontrolle über einen solchen Nanosatelliten zu gewinnen, könnten die Folgen dramatisch sein. Vor allem dann, wenn die Flugbahn verändert wird und damit die empfindliche Balance der Orbits gestört wird. So könnten Satelliten beispielsweise gezielt auf Kollisionskurs gebracht werden. Ein Zusammenstoß hätte dabei gravierende Folgen, wie sich bei der ersten – unbeabsichtigten – Kollision zweier Satelliten (Iridium 33 und Kosmos 2251) am 10. Februar 2009 zeigte. Dabei entstanden in knapp 800 km Höhe mehrere Tausend Trümmerteile, die bis heute die Erde umkreisen.

Manipulation von Satelliten birgt enormes Bedrohungspotenzial für Technik und Menschenleben

Zieht man Parallelen zum Einsatz von Ransomware, könnten Hacker aber auch Geld dafür erpressen, die Kontrolle über einen Satelliten zurückzugeben. Problematisch ist jedoch auch die Manipulation von Satellitendaten, so wie es das Thales-Team gezeigt hat. In ihrer Session machte Philipp-May deutlich, dass auch Betreiber von Kleinsatelliten in der Verantwortung der weltraumbasierten Cybersecurity stehen. Dabei lies sie nicht unerwähnt, dass sie die Argumentation der damit verbundenen Kosten im Vergleich zur Relevanz des einzelnen Satelliten durchaus nachvollziehen könne. Wirft man jedoch den Blick auf das Gesamtbild, dann läuft diese ins Leere. Denn gerade das Ändern von Flugbahnen birgt ein massives Risiko. Letztlich können damit Satelliten zu “Geschossen” umfunktioniert werden, deren reine Geschwindigkeit von rund 28.000 km/h bei einer Kollision die Energie von etwa 40 kg TNT freisetzen können. Kaum auszudenken was passiert, wenn Hacker auf diese Weise die Internationale Raumstation ISS ins Visier nehmen würden.

Bewusstsein für die latente Bedrohungslage ausbaufähig

Insofern ist es mehr als geboten, dass sich Satellitenbetreiber auch mit dem Thema Cybersecurity im Weltall befassen. Laut Philipp-May gibt es dabei viele Schnittstellen, unter anderem zu Robotics, Cloud-Anwendungen, Industrie 4.0 oder dem Internet der Dinge (IoT). Viele Sicherheitsvorkehrungen sind auf der Erde längst industrieller Standard und bestens erprobt. Hinzu kommen jedoch weltraumspezifische Anforderungen. So sind unter anderem auch das Weltraumwetter, die Weltraumlage (Space Situational Awareness) oder Anti-Satelliten-Waffen, wie sie zum Beispiel von Russland bereits eingesetzt wurden, zu berücksichtigen. Die Deutsche Raumfahrtagentur im DLR will daher ein Bewusstsein für Risiken und Bedrohungen schaffen und Verantwortlichkeiten festlegen. Ziel sei es, sich mit ersten Ansätzen zur Identifizierung, Bewältigung und Abschwächung von Risiken und Bedrohungen zu wappnen.

Das Rad muss nicht neu erfunden werden

In ihrer Präsentation erklärte Dr. Philipp-May, die in der Raumfahrtagentur des DLR für Produktsicherung und -unterstützung zuständig ist, dass die Module für den IT-Grundschutz die Standard-IT-Aspekte des Lebenszyklus von Satelliten bereits gut abdecken. Ein spezielles, vom BSI in Zusammenarbeit mit zwei deutschen Generalunternehmern und der Raumfahragentur des DLR entwickeltes, IT-Grundschutzprofil für Raumfahrtinfrastrukturen wurde im Juni 2022 veröffentlicht. Satellitenspezifische Aspekte wie On-Board-Software oder Satellitensteuerungen lassen sich jedoch nur schwer in IT-Grundschutzmodulen abbilden. Für diese hat die Raumfahrtagentur des DLR daher einen risikoorientierten Ansatz entwickelt.

Bereits seit 2017 werden Mindestanforderungen an die Sicherheit von Satellitensystemen, bodengestützten Betriebseinrichtungen sowie Einrichtungen zum Bau der Raumfahrt-Assets und der zugehörigen Lieferketten erarbeitet. In enger Abstimmung und mit der Akzeptanz der deutschen Raumfahrtindustrie wurden diese im Dezember 2019 festgelegt und in einen allgemeinen Katalog zur Produktqualitätssicherung aufgenommen. Die darin aufgeführten Anforderungen basieren auf etablierten “Best Practices” und Ansätzen zur Betrachtung von Schwachstellen und Bedrohungen. Sie befassen sich jedoch nicht nur mit den kritischsten Aspekten, sondern auch mit Risikomanagement sowie Sicherheitseinschränkungen und -kontrollen. Ziel ist es, so ein steigendes Bewusstsein zu schaffen und erste sinnvolle Maßnahmen zu etablieren.

Die “Space Cyber and Data Security” basiert dabei auf den drei Säulen “Software Security”, “Space Cyber Security” und “Data Security”. Die Softwaresicherheit wird durch zusätzliche Themen wie Künstliche Intelligenz / Machine Learning ergänzt. Der Bereich Ground umfasst alle drei Säulen und wird durch allgemeine IT-Sicherheit und IoT-Sicherheit ergänzt und daher gesondert behandelt. Das allgemeine Notfall- und Katastrophenmanagement ergänzt darüber hinaus die Anforderungen für alle Bereiche. Viele der Prinzipien sind bei weitem keine neuen raumfahrtbezogenen Neuentwicklungen. Das sei auch nicht nötig, so Dr. Sabine Phillip-May. Denn das Rad müsse nicht neu erfunden werden und man könne auch von anderen lernen, betonte sie in der abschließenden Fragerunde. Im Hinblick auf den Schutz kritischer Infrastruktur ist dies ein durchaus valider Ansatz. Denn, so Phillip-May: “Ich will nicht, dass ein millionenteurer Satellit einen Bluescreen hat!”